Un trimestre más, desde Inprosec, analizamos las notas publicadas por SAP, esta vez las referidas al tercer trimestre del 2018.

Tenemos 1 nota crítica (Hot News) en este trimestre, aunque se trata de una actualización (fue publicada en abril y actualizada en Junio, Julio y Septiembre) y 8 destacadas de nivel alto, a la que añadiremos una nota del nivel medio, la más crítica de Junio para la revisión en detalle de 10 notas.

- La nota más crítica (CVSS 9.8), actualización de nota anterior, está relacionada con el componente “SAP Business Client” y se trata de una nota recurrente con la 4º actualización en lo que va de año a mes de septiembre.

- Además, destacamos una de las notas altas de mayor CVSS (8.8) en relación con el “SAP ECC Sales Support”.

Tenemos un total de 83 notas para todo el trimestre, 28 más que el pasado trimestre, (44 de los patch Tuesday, 12 más que el pasado trimestre):

- En Julio se han publicado un total de 34 notas (16 en el Security Notes Tuesday – 11 nuevas y 5 actualizaciones de notas anteriores).

- La única “hot new” (crítica) es una actualización de una nota de Abril de este año que ya había sido actualizada en Junio relacionada con el “SAP Business Client” y con un CVSS de 9.8, que además volverá a ser actualizada en Septiembre y que detallaremos a pesar de no ser una nota nueva por su relevancia.

- Por otro lado, tenemos 4 notas de criticidad alta (High Priority) pero todas son actualizaciones de notas anteriores siendo la criticidad máxima con un CVSS de 7.3.

- Este mes el tipo más predominante es “Missing Authorization Check” (5/35 y 1/16 en patch day).

- En agosto se han publicado un total de 27 notas (14 en el Security Notes Tuesday – 12 nuevas y 2 actualizaciones de notas anteriores).

- Aunque este mes no existen ni “hot news” (críticas), tenemos 9 notas de criticidad alta (high priority), de las cuales destacamos 4 siendo las nuevas y con CVSS entre 7.2 y 8.6.

- Destacamos la nota con mayor criticidad (CVSS 8.6) sobre la falta de un chequeo de autorizaciones en el sistema SAP SRM (Supplier Relationship Management).

- Este mes los tipos más predominantes son “Missing Authorization Check” (6/27 y 1/14 en patch day) e “Information Disclosure” (5/27 y 2/14 en patch day).

- En septiembre se han publicado un total de 22 notas (14 en el Security Notes Tuesday – 13 nuevas y 1 actualizaciones de notas anteriores).

- La única “hot new” (crítica) es de nuevo la actualización de una nota de abril relacionada con el “SAP Business Client” con su tercera actualización en lo que va de año y con un CVSS de 9.8. Importante instalarla de nuevo.

- Existen también un total de 4 de criticidad alta (high priority), siendo 3 de ellas de una criticidad muy significativa con un CVSS de 8.8 y la restante con un CVSS de 7.5.

- Este mes el tipo más predominante es “Missing Authorization Check” (6/22 y 3/14 en patch day).

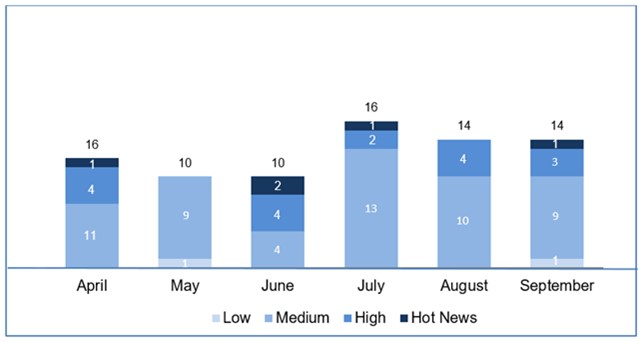

En la gráfica (post septiembre 2018 de SAP) podemos ver la evolución y clasificación de las notas de los 3 meses del tercer trimestre del año (2018), además de los 3 meses del pasado trimestre (solo las notas del Sec. Tuesday / Patch Day – by SAP):

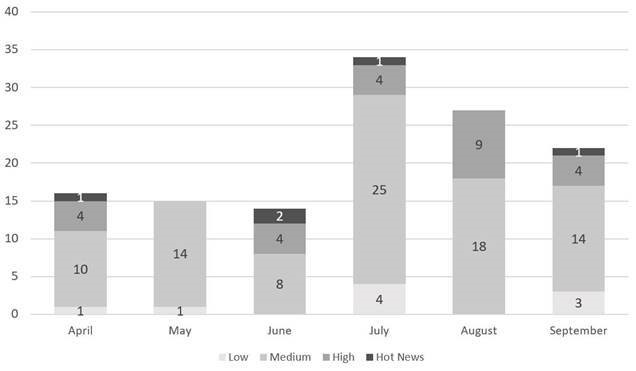

Y en la siguiente gráfica (post septiembre 2018 de ERP Scan) podemos ver la misma evolución, pero incluyendo todas las notas del mes, incluso aquellas publicadas además de las del Sec. Tuesday / Patch Day:

All the details of the most relevant notes below:

- SAP Business Client has a security vulnerability (2622660): This note bundles multiple vulnerabilities. The bugs concern vulnerabilities in web browser controls that are used to display pages in SAP Business Client 6.5 PL5. Web browser controls are programmable building blocks that software developers use to embed web pages in their applications. Depending on the vulnerability, attackers can exploit a Memory corruption vulnerability for injecting specially crafted code into a working memory which will be executed by the vulnerable application. This can lead to taking complete control of an application, denial of service, command execution and other attacks. This fact has a negative influence on business processes and business reputation as a result. Install this SAP Security Note to prevent the risks. Updated in July & September 2018 (“If this note has been already implemented, then there is no action required.” Manual steps only have usability impact and no security implications). CVSS v3 Base Score: 9.8 / 10

- SAP ABAP has an Missing Authorization check vulnerability (2652578): An attacker can use a Missing authorization check vulnerability to access a service without any authorization procedures and to use service functionality that has restricted access. This can lead to an information disclosure, privilege escalation, and other attacks. Install this SAP Security Note to prevent the risks. CVSS v3 Base Score: 6.4 / 10

- SAP SRM MDM Catalog has a Missing Authorization check vulnerability (2655250): An attacker can use the vulnerability to access a service without any authorization procedures and to use service functionality that has restricted access. This can lead to an information disclosure, privilege escalation, and other attacks. Install this SAP Security Note to prevent the risks. CVSS Base Score: 8.6 / 10

- SAP BI Launchpad Web Intelligence has an SQL Injection (SQLi) vulnerability (2644154): An attacker can use this vulnerability with a help of specially crafted SQL queries. He or she can read and modify sensitive information in a database, execute administration operations, destroy data or make it unavailable. In some cases, the hacker can access system data or execute OS commands. Install this SAP Security Note to prevent the risks. CVSS Base Score: 7.7 / 10

- SAP BusinessObjects Business Intelligence platform has a Memory Corruption vulnerability (2614229): An attacker can use Buffer overflow vulnerability for injecting specially crafted code into a working memory which will be executed by vulnerable application. Executed commands will run with the same privileges of a service that executed a command. This can lead to complete control of an application, denial of service, command execution, and other attacks. In case of command execution, attackers can obtain critical technical and business-related information stored in a vulnerable SAP system or use it for privilege escalation. Speaking about denial of service, it is possible to terminate a process of a vulnerable component so that nobody can use this service. Install this SAP Security Note to prevent the risks. CVSS Base Score: 7.5 / 10

- SAP MaxDB/liveCache has a SQL Injection Vulnerability (2660005): This is a security issue with the SAP live cache technology in MaxDB versions 7.8 and 7.9. It allows an attacker to get the DBM operator privileges and abuse them to, at the end, read, modify or delete sensitive information from the database. The required update of the software solves the problem by removing those abusable privileges from the DBM operator. CVSS Base Score: 7.2 / 10

- SAP ECC Sales Support has a Missing Authorization check vulnerability (2449974): An attacker can use this vulnerability to access a service without any authorization procedure and employ service functionality that has restricted access. This can lead to information disclosure, privilege escalation, and other attacks. Install this SAP Security Note to prevent the risks. CVSS Base Score: 8.8 / 10

- SAP Business One and SAP HANA Installer has an Information Disclosure vulnerability (2670284): An attacker can use the Information disclosure vulnerability to reveal additional information (system data, debugging information, etc.) which would help to learn about a system and plan other attacks. Install this SAP Security Note to prevent the risks. CVSS Base Score: 8.8 / 10

- SAP BEx Web Java Runtime Export Web Service has a Missing XML Validation (XXE) vulnerability (2644279): An attacker can use XML external entity vulnerability to send specially crafted unauthorized XML requests, which would be processed by XML parser. The attacker would gain unauthorised access to OS filesystem. Install this SAP Security Note to prevent the risks. CVSS Base Score: 8.8 / 10

- SAP HANA, Extended Application Services classic model has a Missing XML Validation vulnerability in (2681207): SAP HANA, Extended Application Services classic model OData parser does not sufficiently validate XML. By exploiting, an unauthorized hacker can cause the database server to crash. CVSS Base Score: 7.5 / 10

Enlaces de referencia del CERT del INCIBE en relación a la publicación de las notas para los 3 meses de este trimestre:

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-julio-2018

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-agosto-2018

Otras referencias, en inglés de SAP, Onapsis y ERPScan (en orden: Julio->Septiembre):

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=497256000

https://www.onapsis.com/blog/SAP-Security-Notes-July-18-rise-of-security-notes

https://erpscan.io/press-center/blog/sap-cyber-threat-intelligence-report-july-2018/

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=499352742

https://www.onapsis.com/blog/sap-patch-notes-august-2018

https://erpscan.io/press-center/blog/sap-cyber-threat-intelligence-report-august-2018/

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=499356993

https://www.onapsis.com/blog/sap-patch-notes-september-2018

https://erpscan.io/press-center/blog/sap-cyber-threat-intelligence-report-september-2018/