Inprosec a través de sus servicios, como el SAP Security Assessment, ayuda a sus clientes a mejorar los niveles de seguridad de sus sistemas SAP.

Notas Mayo 2022

Resumen y highlights del Mes

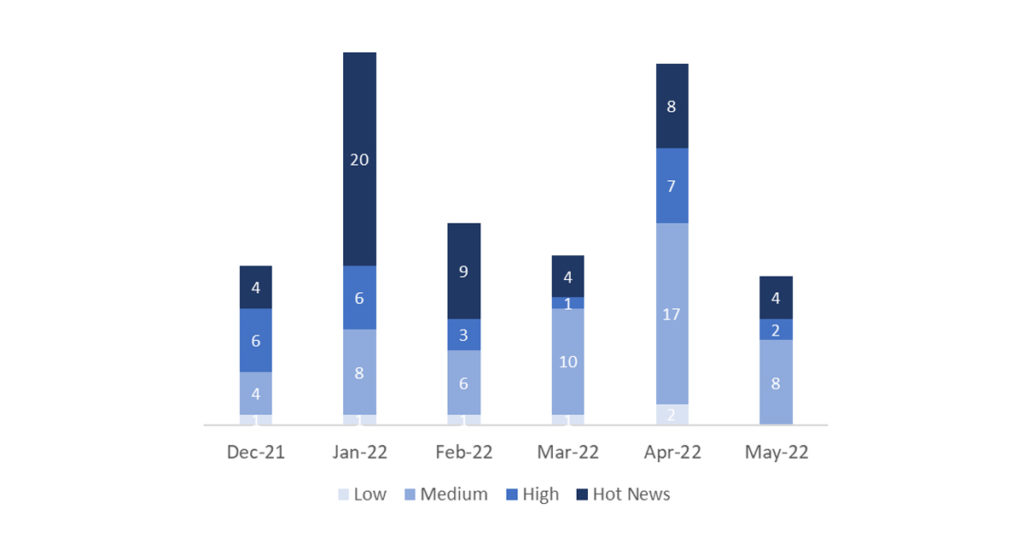

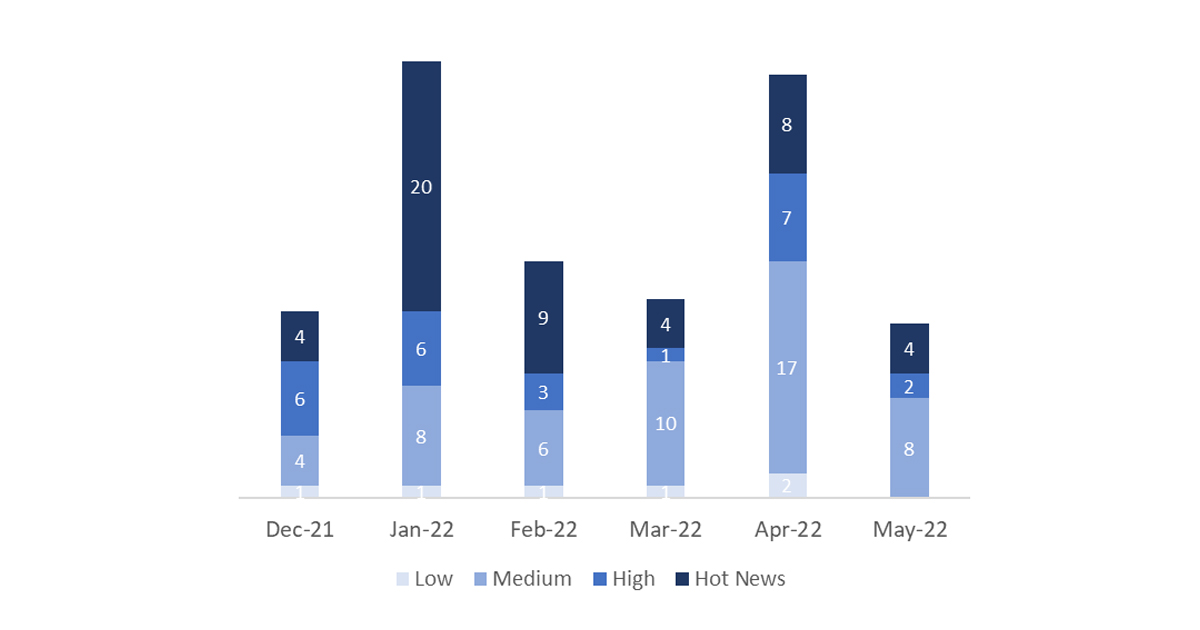

El número total de notas/parches ha disminuido con respecto al último mes. Además de esta bajada en el número de notas totales, el número de Hot News también disminuyen, siendo 8 las que encontrábamos el mes pasado con respecto a las 4 existentes en mayo. Por otro lado, cabe destacar, que disminuyen el número de notas de criticidad alta pasando de 7 a 2 en este mes. Como siempre dejaremos las notas medias y bajas sin revisar en este mes, pero daremos detalle de un total de 6 notas (todas las que tengan un CVSS de 7 o mayor).

Tenemos un total de 17 notas para todo el mes, 18 menos que el pasado Abril (12 del patch Tuesday, 8 nuevas y 4 actualizaciones, siendo 21 menos que el pasado mes).

Tenemos 4 notas críticas (Hot News), 3 nuevas y 1 actualizaciones, en este mes, que destacan por su alto CVVS. Además revisaremos en detalle 2 del total de 2 notas altas nuevas (aquellas de CVSS mayor o igual a 7).

- Las notas más críticas del mes (con CVSS 9,8) son 4 relacionadas con «Remote Code Execution vulnerability».

- La siguientes en criticidad (CVSS 8,3 y 7,8) son dos notas críticas, una de «Cross-Site Scripting (XSS) vulnerability in administration UI of SAP Webdispatcher and SAP Netweaver AS for ABAP and Java (ICM)» y la otra de «Central Management Server Information Disclosure in Business Intelligence Update».

- El resto (11) son de nivel medio, y no las veremos en detalle, aunque cabe destacar que hay más de una que afecta a SAP NetWeaver.

- Este mes los tipos más predominantes son “Remote Code Execution vulnerability» (4/17 y 4/12 en patch day) y “Cross-Site Scripting (XSS)” (3/17 y 3/17 en patch day).

En la gráfica (post Mayo 2022 de SAP) podemos ver la clasificación de las notas de Mayo además de la evolución y clasificación de los últimos 5 meses anteriores (solo las notas del Sec. Tuesday / Patch Day – by SAP):

Detalle completo

El detalle completo de las notas más relevantes es el siguiente (en inglés):

- Remote Code Execution vulnerability associated with Spring Framework used in in SAP Business One Cloud (3189409): Symptom: SAP Business One Cloud 1.1 uses a version of Spring Framework which has Remote Code Execution vulnerability. Solution: Upgrade to SAP Business One Cloud 1.1 PL18 Hotfix1. CVSS v3 Base Score: 9,8 / 10 (CVE-2022-22965).

- Update – Central Security Note for Remote Code Execution vulnerability associated with Spring Framework (3170990): This security note is the central document to consolidate all SAP Security Notes released for the Remote Code Execution vulnerability associated with Spring Framework. CVSS v3 Base Score: 9,8 / 10 (CVE-2022-22965).

The Spring4Shell Summary HotNews Note, #3170990 was updated and currently includes the following affected SAP applications.

| Note |

SAP Application |

| 3189428 | SAP HANA Extended Application Services |

| 3187290 | SAP Customer Checkout |

| 3189429 | Sybase PowerDesigner Web |

| 3189635 | SAP Customer Profitability Analytics |

| 3171258 | SAP Commerce |

| 3189409 | SAP Business One Cloud |

- Remote Code Execution vulnerability associated with Spring Framework used in SAP Commerce (3171258): Symptom: SAP Commerce uses a version of Spring Framework which has Remote Code Execution vulnerability. Reason and Prerequisites: This vulnerability affects all SAP Commerce web applications that use Spring MVC. This includes HAC, Backoffice, SmartEdit, and Accelerators. Solution: SAP Commerce fixes this vulnerability by updating to the latest version of Spring libraries. These Spring Framework versions are not affected by this vulnerability anymore. If you cannot upgrade to the latest SAP Commerce Cloud patch release yet, you can implement the workaround described. CVSS v3 Base Score: 9,8 / 10 (CVE-2022-22965).

- Remote Code Execution vulnerability associated with Spring Framework used in SAP Customer Profitability Analytics (3189635): Symptom: SAP Customer Profitability Analytics uses a version of Spring Framework which has Remote Code Execution vulnerability. Reason and Prerequisites: SAP Customer Profitability Analytics makes use of a version of the Spring framework that is vulnerable to Spring4Shell attacks. Solution: The Spring framework has been updated to a patched version, which isn’t vulnerable to Spring4Shell attacks. CVSS v3 Base Score: 9,8 / 10 (CVE-2022-22965).

- Cross-Site Scripting (XSS) vulnerability in administration UI of SAP Webdispatcher and SAP Netweaver AS for ABAP and Java (ICM) (3145046): It patches a Cross-Site Scripting vulnerability in the administration UI of ICM in SAP Application Server ABAP/Java, and in the administration UI for SAP Web Dispatcher (stand-alone and (A)SCS instance embedded). SAP and the Onapsis Research Labs (ORL) found a high impact on a system’s confidentiality, integrity, and availability when exploiting the vulnerability. The only thing that prevents this vulnerability from being tagged with a higher CVSS is the fact that an attacker must entice a victim to log on to the administration UI using a browser and that the attack is highly complex. CVSS v3 Base Score: 8,3 / 10 (CVE-2022-27656).

- Central Management Server Information Disclosure in Business Intelligence Update (2998510): This note patches a problem that exists during an upgrade of SAP BusinessObjects Enterprise. The upgrade exposes information in the Sysmon event logs that could be used in follow-up attacks with high impact on systems’ confidentiality, integrity, and availability. CVSS v3 Base Score: 7.8 / 10 (CVE-2022-28214).

Enlaces de referencia

Enlaces de referencia del CERT del INCIBE en relación a la publicación de las notas para el mes de mayo:

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-mayo-2022

Otras referencias, en inglés de SAP y Onapsis (mayo):

https://dam.sap.com/mac/app/e/pdf/preview/embed/ucQrx6G?ltr=a&rc=10

El listado completo de los sistemas/componentes afectados es el siguiente:

- SAP Business One Cloud, versión 1.1;

- SAP BusinessObjects Business Intelligence Platform, versiones 420 y 430;

- SAP Commerce, versiones 1905, 2005, 2105 y 2011;

- SAP Customer Profitability Analytics, versión 2;

- SAP Employee Self Service (Fiori My Leave Request), versión 605;

- SAP Host Agent, versión 7.22.

- SAP NetWeaver Application Server para ABAP y ABAP Platform, versiones 700, 701, 702, 710, 711, 730, 731, 740, 750, 751, 752, 753, 754, 755, 756, 787 y 788;

- SAP Netweaver AS para ABAP y Java (ICM), versiones KRNL64NUC 7.22, 7.22EXT, 7.49, KRNL64UC, 7.22, 7.22EXT, 7.49, 7.53, 8.04, KERNEL 7.22, 7.49, 7.53, 7.77, 7.81, 7.85, 7.86, 7.87 y 8.04;

- SAP Webdispatcher, versiones 7.22EXT, 7.49, 7.53, 7.77, 7.81, 7.83 y 7.85.